FinSpy golpea de nuevo: detectadas nuevas versiones que atacan a sistemas iOS y Android

Las nuevas herramientas permiten a los atacantes espiar todas las actividades de los dispositivos y extraer datos sensibles como la ubicación GPS, los mensajes, las fotos o las llamadas.

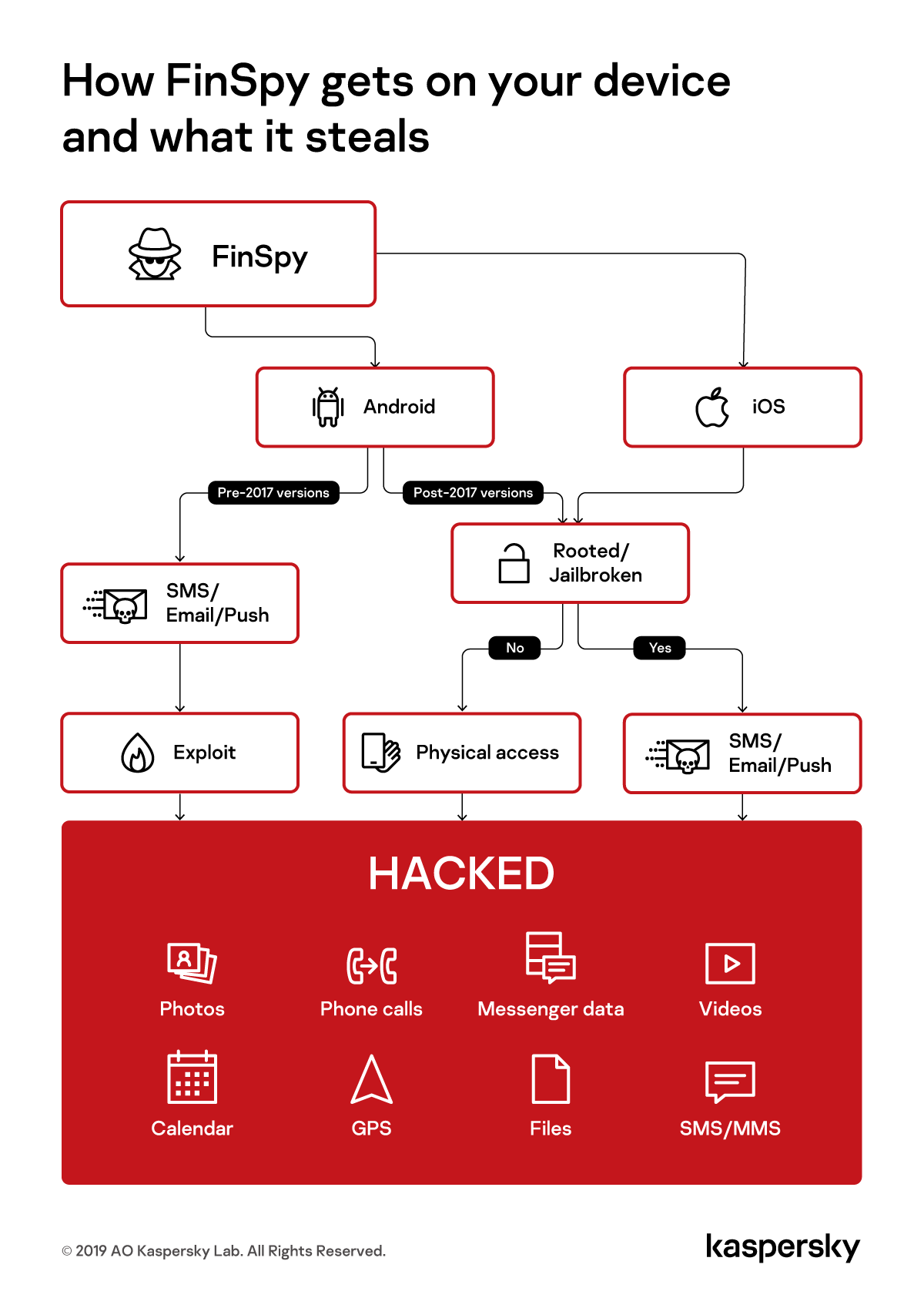

Los expertos de Kaspersky han descubierto nuevas versiones del software espía, FinSpy. Los nuevos implantes funcionan en dispositivos iOS y Android y son capaces de monitorizar la actividad de casi todos los servicios de mensajería más populares, incluyendo los encriptados, y eliminan mucho mejor cualquier rastro de su actividad. Las nuevas herramientas permiten a los atacantes espiar todas las actividades de los dispositivos y extraer datos sensibles como la ubicación GPS, los mensajes, las fotos o las llamadas.

FinSpy es una herramienta de vigilancia de gran eficacia que ha sido detectada robando datos de ONGs internacionales, gobiernos y fuerzas del orden en todo el mundo. Sus operadores pueden adaptar la actividad de cada implante malicioso de FinSpy a un objetivo específico o grupo de objetivos.

La funcionalidad básica del malware incluye la monitorización casi ilimitada de la actividad del dispositivo: geolocalización, mensajes entrantes y salientes, contactos, archivos multimedia almacenados en el dispositivo o los datos de servicios de mensajería como WhatsApp, Facebook Messenger o Viber. Todos los datos extraídos se transfieren al atacante por medio de un mensaje SMS o mediante el protocolo HTTP.

Las últimas versiones conocidas del malware extienden la funcionalidad de vigilancia a servicios de mensajería adicionales, entre ellos los que se consideran seguros, como Telegram, Signal o Threema. También son más avanzadas a la hora de cubrir su rastro. A modo de ejemplo, el malware para iOS, que ataca las versiones 11 y más antiguas del sistema operativo, puede ocultar ahora las señales de jailbreak, mientras que la nueva versión para Android, por su parte, incorpora un exploit capaz de obtener privilegios root casi ilimitados, incluido el acceso completo a los archivos y comandos en un dispositivo sin rootear.

Según la información de Kaspersky, para infectar con éxito tanto los dispositivos iOS como Android, los atacantes necesitan disponer del acceso físico al teléfono o a un dispositivo en el que se haya hecho el root o el jailbreak. Para los teléfonos ya rooteados o con jailbreak, hay por lo menos tres vectores de infección posibles: mensaje SMS, email o notificación push.

Según los datos de telemetría de Kaspersky, varias docenas de dispositivos móviles han sido infectados a lo largo del pasado año.

Alexey Firsh, investigador de seguridad de Kasperky Lab, ha comentado, “Los desarrolladores de FinSpy monitorizan de forma continua las actualizaciones de seguridad de las plataformas móviles, y suelen ser ágiles a la hora de modificar sus programas maliciosos para evitar que la operación sea bloqueada por un parche. Por otra parte, siguen tendencias e implementan funcionalidades para extraer datos de aplicaciones populares. Detectamos casi a diario nuevas víctimas de los implantes de FinSpy, por tanto, conviene mantenerse al tanto de las últimas actualizaciones de las plataformas e instalarlas tan pronto como estén disponibles. Porque por muy seguros que estén las aplicaciones que utilices, y por muy bien protegidos que estén tus datos, una vez que se haya hecho el root o el jailbreak de tu dispositivo se abren las puertas para el software espía”.

Kaspersky recomienda:

- -No deje el smartphone o tablet desbloqueado y asegúrese siempre de que nadie pueda ver su código pin al acceder a él.

- -No hacer el root o el jailbreak de su dispositivo, sólo le hará la vida más fácil al atacante

- -Instale solo aplicaciones móviles desde las tiendas oficiales como Google Play

- -No acceda a links sospechos de usuarios desconocidos

- -En la configuración de su dispositivo, bloquee la instalación de programas de fuentes desconocidas

- -Evite revelar la contraseña o código de seguridad de su dispositivo móvil, incluso a la gente de mayor confianza

- -Nunca almacene archivos o aplicaciones desconocidas en su dispositivo ya que podrían dañar su privacidad

- -Descargue una solución de seguridad de demostrada eficacia en dispositivos móviles, por ejemplo, Kaspersky Internet Security para Android.

Se puede leer el informe completo en Securelist.com.